A HTTPS-n keresztüli DNS (DoH) egy új adatvédelmi technológia, amely gyorsan elterjed. A protokoll titkosítást ad a Domain Name System (DNS) lekérdezésekhez, megvédve őket a kíváncsi szemektől. Ugyanakkor bizonyos szkepticizmust váltott ki az iparágból.

Vessen egy pillantást a DoH előnyeire és hátrányaira, és tanulja meg, hogyan kapcsolhatja be kedvenc böngészőjében.

Mi az a DNS?

Az eszközök egyedi IP-címek használatával kommunikálnak az interneten, amelyek pontokkal elválasztott számjegyek, például 172.217.1.174 (IPv4 esetén), vagy kettősponttal elválasztott betűk és számjegyek, például 2607:f8b0:400b:809::200e ( IPv6).

Szerencsére nem kell megjegyeznie egyetlen IP-címet sem az internet böngészéséhez. Ehelyett könnyen megjegyezhető domaineket ír be a böngésző címsorába, mint például a google.com.

Itt jön be a DNS. A Domain Name System lényegében a domain nevek és hozzájuk tartozó IP-címek világméretű könyvtára. A színfalak mögött a böngésző lekérdez egy DNS-kiszolgálót, amely a tartományneveket olyan IP-címekre fordítja, amelyeket megért a számítógép.

Mi a baj a normál DNS-sel?

A hagyományos DNS fő problémája az, hogy a lekérdezéseket teljesen titkosítatlanul küldik el a hálózaton keresztül, így a leskelők könnyen láthatják, milyen webhelyeket keres fel.

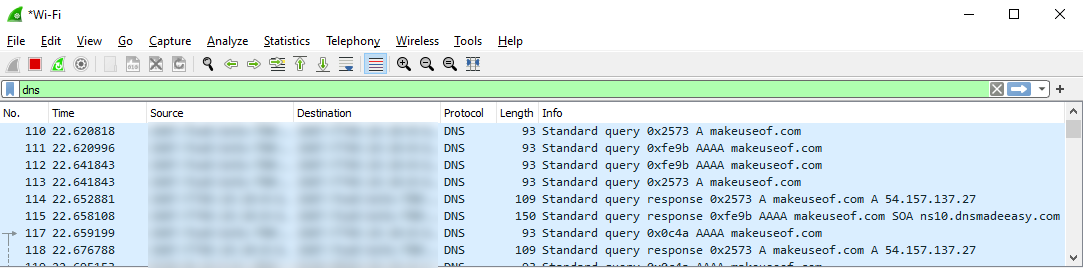

Az alábbi képernyőkép a népszerű WireShark hálózati elemző eszköz kimenetét tartalmazza, amelyet a MUO böngészése közben rögzítettek.

Figyelje meg, hogyan jelenik meg a makeuseof.com domain egyszerű szövegben. Ugyanez az információ bárki számára elérhető lenne, ha megérinti a kapcsolatot. Ez magában foglalhatja az internetszolgáltatót, a kormányt vagy bárkit ugyanazon a Wi-Fi hálózaton, aki olyan csomagszimulálót futtat, mint a WireShark.

Hogyan segít a DNS over HTTPS?

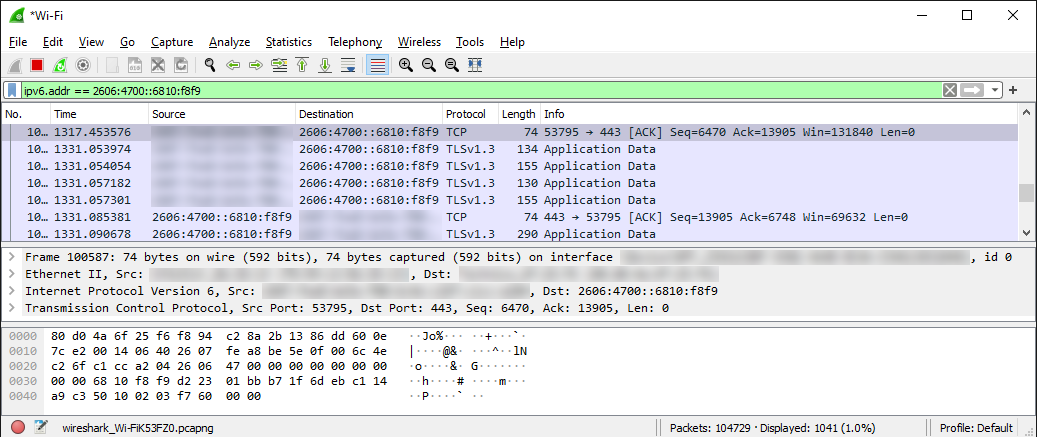

A DoH használatával a DNS-forgalom egy titkosított alagúton keresztül kerül elküldésre HTTPS-sel, ugyanazzal a technológiával, amelyet a böngészési munkamenetek tényleges tartalmának titkosításához használnak. Az alábbi képen látható, hogyan néz ki a DoH kommunikációja a potenciális leskelők számára.

Láthatjuk, hogy a böngésző a 2606:4700::6810:f8f9 IPv6-címmel beszél, amely a Cloudflare nyilvános DNS-szolgáltatásához tartozik. Maguk a lekérdezések azonban titkosítottak, és véletlenszerű kéretlen adatokként jelennek meg bárki számára, aki elfogja őket.

DNS engedélyezése HTTPS-en keresztül a böngészőben

Mivel a DoH egy fejlődő technológia, megvalósítása böngészőnként kissé eltérő.

A Google és a Mozilla az elmúlt hónapokban lassan közzétette a felhasználók számára, így az alábbi lépések végrehajtása során azt tapasztalhatja, hogy már engedélyezve van.

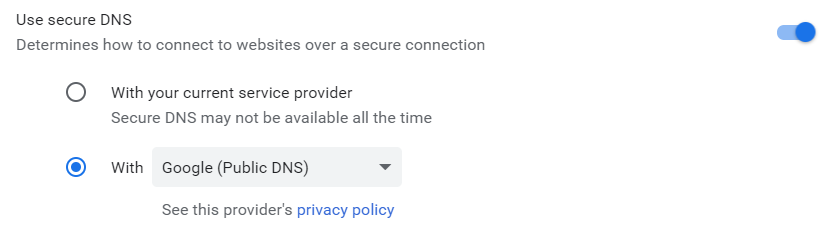

A DNS engedélyezése HTTPS-en keresztül a Chrome-ban

- Kattintson a három függőleges pontra a jobb felső sarokban, és válassza a Beállítások lehetőséget.

- Kattintson a Biztonság elemre az Adatvédelem és biztonság címszó alatt.

- Engedélyezze a Biztonságos DNS használata opciót a Speciális fejléc alatt.

- Hagyja meg az Aktuális szolgáltatója kiválasztása melletti választógombot a jelenlegi szolgáltató* használatához, vagy válassza a Ezzel lehetőséget, és válasszon a rendelkezésre álló alternatívák közül.

*Ne feledje, hogy a legtöbb DNS-szolgáltató jelenleg nem támogatja a DoH-t, ezért ne hagyatkozzon alapértelmezett szolgáltatójára, hacsak nem tudja megerősíteni, hogy támogatja a protokollt.

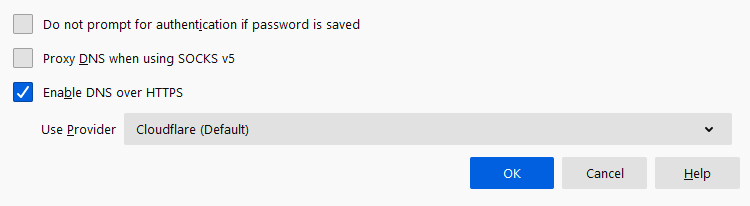

A DNS engedélyezése HTTPS-en keresztül a Firefoxban

- Kattintson a hamburger ikonra a jobb felső sarokban, és válassza a Beállítások lehetőséget.

- Görgessen az oldal aljára, és kattintson a Beállítások elemre a Hálózati beállítások fejléc alatt.

- Jelölje be a DNS engedélyezése HTTPS-en keresztül jelölőnégyzetet.

- Válassza ki a kívánt DNS-szolgáltatót a Szolgáltató használata listából, vagy válassza az Egyéni lehetőséget egyéni szerver használatához.

- Kattintson az OK gombra a módosítások mentéséhez.

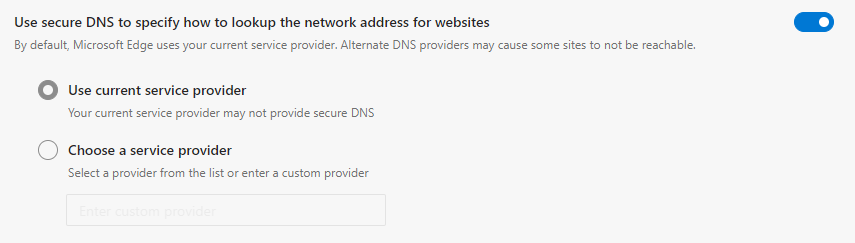

A DNS engedélyezése HTTPS-en keresztül a Microsoft Edge-ben

- Kattintson a három vízszintes pontra a jobb felső sarokban, és válassza a Beállítások lehetőséget.

- Kattintson az Adatvédelem, keresés és szolgáltatások elemre a bal oldali menüben.

- Görgessen le a Biztonság fejlécig.

- Hagyja bejelölve a Jelenlegi szolgáltató használata választógombot a jelenlegi szolgáltató használatához, vagy válassza a Válasszon szolgáltatót lehetőséget egyéni szerver használatához.

Melyik szolgáltatót érdemes választani?

A Google és a Cloudflare jelenleg a legnépszerűbb lehetőségek. Ha inkább kerüli őket, tekintse meg az alternatív DoH-szolgáltatók listáját.

Miért ellentmondásos a DNS a HTTPS felett?

Egyes informatikai szakértők bírálták a DoH-t, amiért megnehezíti a DNS-forgalom törvényes célú megfigyelését, például a rosszindulatú szoftverek észlelését vagy a szülői felügyelet betartatását.

A Google foglalkozott ezen aggályok némelyikével, és egy blogbejegyzésben kijelentette, hogy az ilyen ellenőrzések továbbra is működni fognak a DoH végrehajtásával, és a szervezetek szükség esetén teljesen letilthatják a DoH-t.

Ez azon múlik, hogy mit értékelünk jobban — a felhasználói adatvédelem vagy a láthatóság a rendszergazdák számára. Mivel a nagyobb böngészők azt tervezik, hogy végül alapértelmezés szerint mindenki számára elérhetővé teszik a DoH-t, úgy tűnik, hogy ebben az esetben az előbbi nyert.

A DNS hiányosságai HTTPS-en keresztül

A HTTPS-n keresztüli DNS-sel kapcsolatban néhány egyéb aggály is felmerül, amelyeket szem előtt kell tartania.

Nem akadályozza meg a leskelődés minden formáját

A DoH csak a DNS-lekérdezéseket titkosítja, így a webes forgalom bizonyos részeit sebezhetővé teszi a lehallgatással szemben:

- Az IP-címek továbbra is titkosítatlanok.

- A HTTPS Server Name Indication (SNI) nevű szolgáltatása miatt a webhelyek gazdagépnevei titkosítatlanul kerülnek továbbításra.

Az IP-szivárgást némileg enyhíti, hogy ugyanazon az IP-címen több oldal is együtt létezhet, így nehezebb meghatározni, hogy melyik oldalt kereste fel. Az SNI-vel kapcsolatban is van ok az optimizmusra, mivel az Encrypted Client Hello (ECH) nevű, hamarosan megjelenő technológia titkosítását ígéri.

Ha robusztusabb adatvédelmi megoldásra van szüksége, egyelőre fontolja meg a VPN vagy a Tor hálózat használatát.

Visszatérés a titkosítatlan DNS-hez

Egy másik lehetséges akadás akkor fordul elő, ha a DNS-szolgáltató nem tud megoldani egy lekérdezést, például ha hibásan ír el egy tartományt.

Hogy ebben az esetben mi történik, az az adott DoH megvalósítástól függ. Jelenleg a Chrome visszaáll a rendszer alapértelmezett DNS-szerverére, amely a legtöbb ember számára titkosítatlan lenne. Ez adatszivárgást eredményezhet.

Fejlődő technológia

A HTTPS-n keresztüli DNS egy ígéretes megközelítés a webböngészés további biztonságának növelésére.

Bár még mindig van néhány hiba, amelyet még meg kell oldani, érdemes engedélyezni a DoH-t a böngészőben, hogy megvédje magát a köztes támadások és a magánélet más megsértése ellen.

Vélemény, hozzászólás?