Biztonsági kutatók elemezték a nemrég megjelent “Big Head” nevű zsarolóvírus-törzset, amely hamis Windows-frissítéseket és Microsoft Word telepítőket népszerűsítő rosszindulatú reklámokon keresztül terjedhet.

A Fortinet kiberbiztonsági vállalat már korábban elemezte a kártevő két mintáját, és megvizsgálta a fertőzés vektorát és a kártevő végrehajtásának módját.

A Trend Micro ma technikai jelentést tett közzé a Big Headről, amely azt állítja, hogy mindkét változat és egy harmadik, általuk vett minta egyetlen üzemeltetőtől származik, aki valószínűleg különböző megközelítésekkel kísérletezik a támadások optimalizálása érdekében.

Windows-frissítés meghamisítása

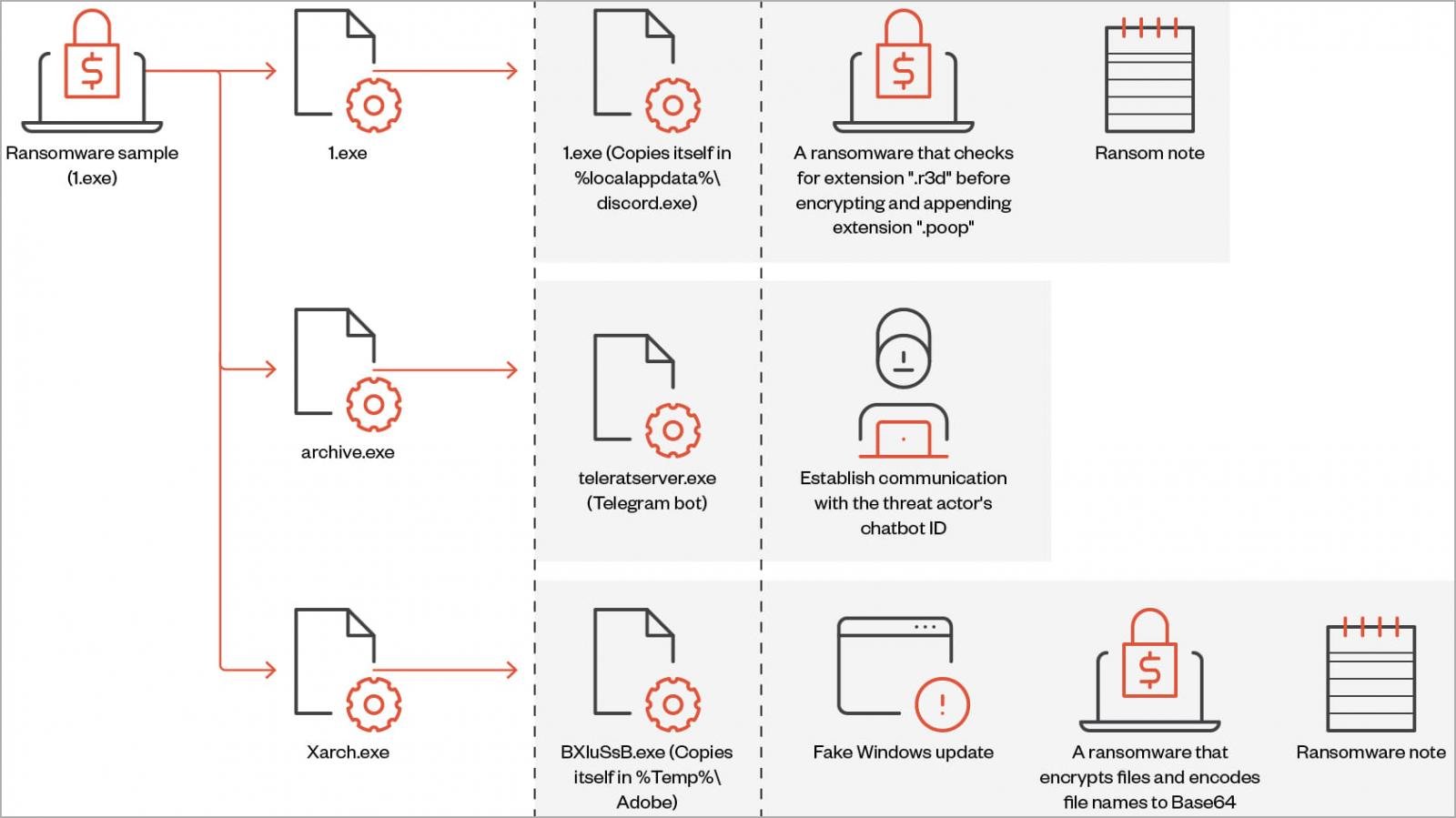

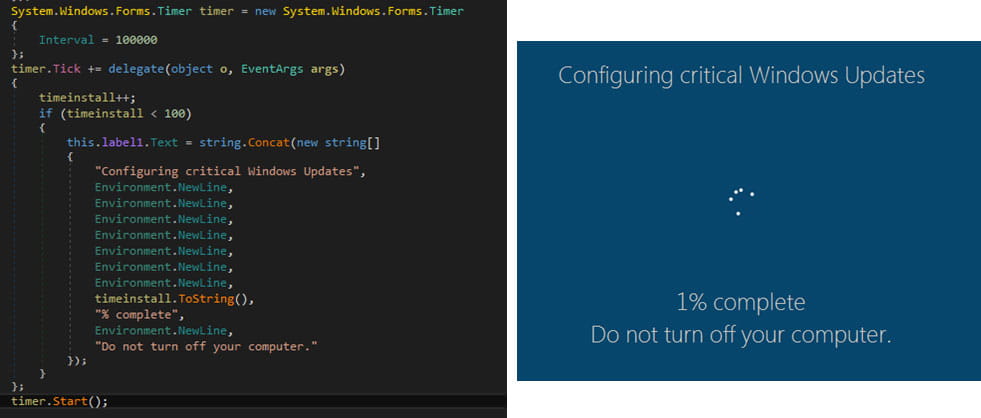

A “Big Head” zsarolóprogram egy .NET bináris program, amely három AES-kódolású fájlt telepít a célrendszerre: az egyik a kártevő terjesztésére szolgál, a másik a Telegram bot kommunikációjára, a harmadik pedig fájlokat titkosít, és egy hamis Windows-frissítést is megjeleníthet a felhasználónak.

A Big Head fertőzési rutinja (Trend Micro)

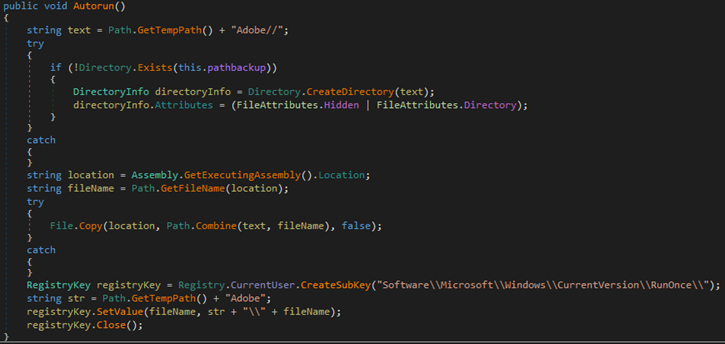

Futtatáskor a zsarolóprogram olyan műveleteket is végrehajt, mint például egy registry autorun kulcs létrehozása, a meglévő fájlok szükség szerinti felülírása, a rendszerfájlok attribútumainak beállítása és a Feladatkezelő letiltása.

A Registry Autorun létrehozása (Trend Micro)

Minden áldozathoz egyedi azonosítót rendelnek, amelyet vagy a %appdata%\ID könyvtárból kérnek le, vagy egy véletlenszerű 40 karakteres karakterlánc segítségével generálnak.

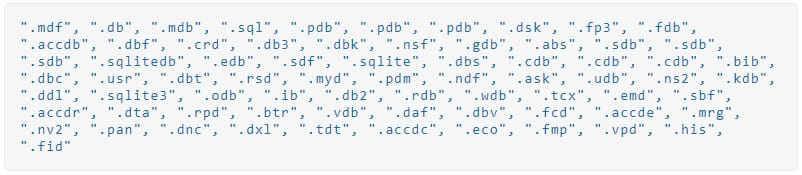

A zsarolóprogram törli az árnyékmásolatokat, hogy megakadályozza a rendszer egyszerű helyreállítását, mielőtt titkosítja a megcélzott fájlokat, és “.poop” kiterjesztést csatol a fájlnevekhez.

A Big Head által megcélzott fájltípusok (Trend Micro)

A Big Head a következő folyamatokat is leállítja, hogy megakadályozza a titkosítási folyamat manipulálását, és felszabadítsa azokat az adatokat, amelyeket a kártevőnek le kellene zárolnia.

A titkosítás előtt megszüntetett folyamatok (Trend Micro)

A Windows, a Recycle Bin, a Program Files, a Temp, a Program Data, a Microsoft és az App Data könyvtárakat kihagyja a titkosításból, hogy elkerülje a rendszer használhatatlanná tételét.

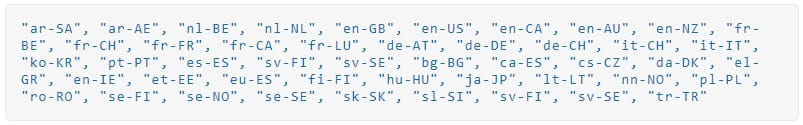

A Trend Micro megállapította, hogy a zsarolóprogram ellenőrzi, hogy virtuális dobozon fut-e, megnézi a rendszer nyelvét, és csak akkor folytatja a titkosítást, ha az nem a Független Államok Közössége (volt szovjet államok) valamelyik országának nyelvére van beállítva.

A titkosításhoz érvényes rendszerszintek (Trend Micro)

A titkosítás során a zsarolóprogram megjelenít egy képernyőt, amely azt állítja, hogy egy legitim Windows-frissítés.

A fájltitkosítást elfedő hamis Windows-frissítés (Trend Micro)

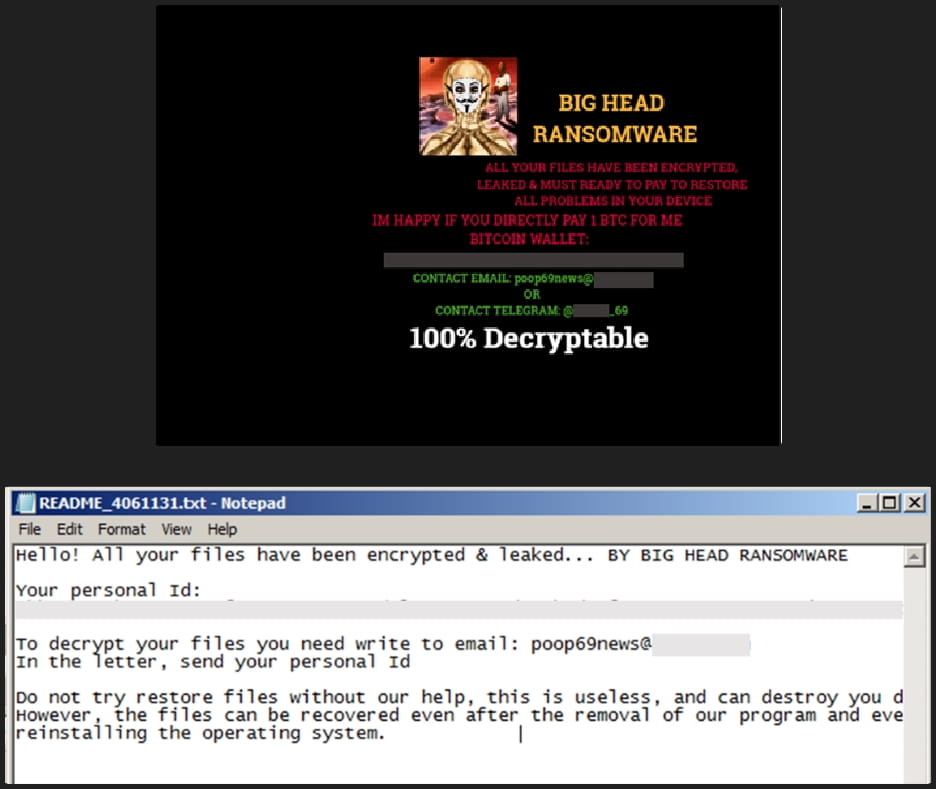

A titkosítási folyamat befejezése után a következő váltságdíj kerül több könyvtárba, és az áldozat háttérképét is megváltoztatja, hogy figyelmeztessen a fertőzésre.

Háttérkép és váltságdíj-felhívás (Trend Micro)

Egyéb változatok

A Trend Micro két további Big Head-változatot is elemzett, kiemelve néhány kulcsfontosságú különbséget a zsarolóvírus standard változatához képest.

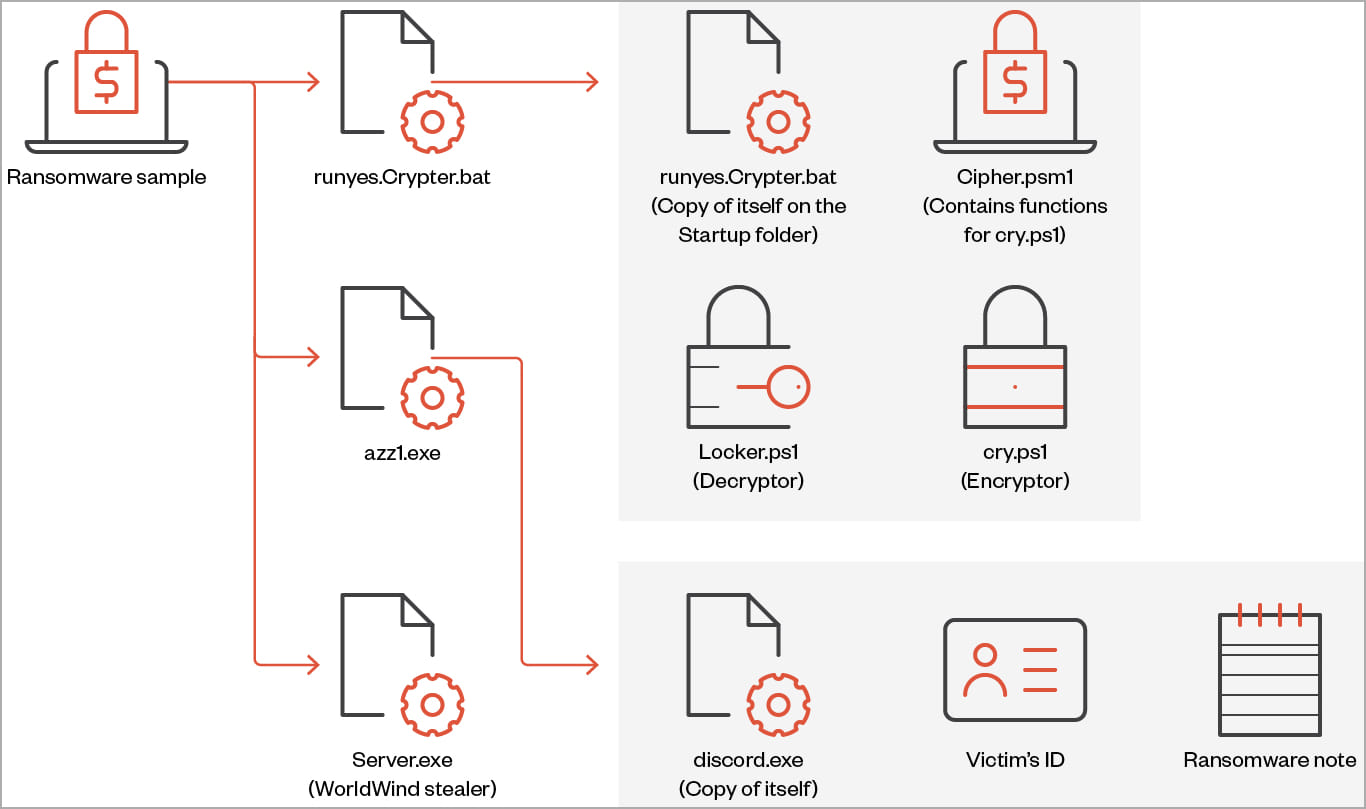

A második variáns megtartja a zsarolóprogram képességeit, de lopó viselkedést is tartalmaz, olyan funkciókkal, amelyekkel érzékeny adatokat gyűjthet és kiszivárogtathat az áldozat rendszeréből.

A Big Head ezen változata által ellopható adatok közé tartozik a böngészési előzmények, a könyvtárak listája, a telepített illesztőprogramok, a futó folyamatok, a termékkulcs és az aktív hálózatok listája, valamint képes képernyőképek rögzítésére is.

Második variáns fertőzési rutin (Trend Micro)

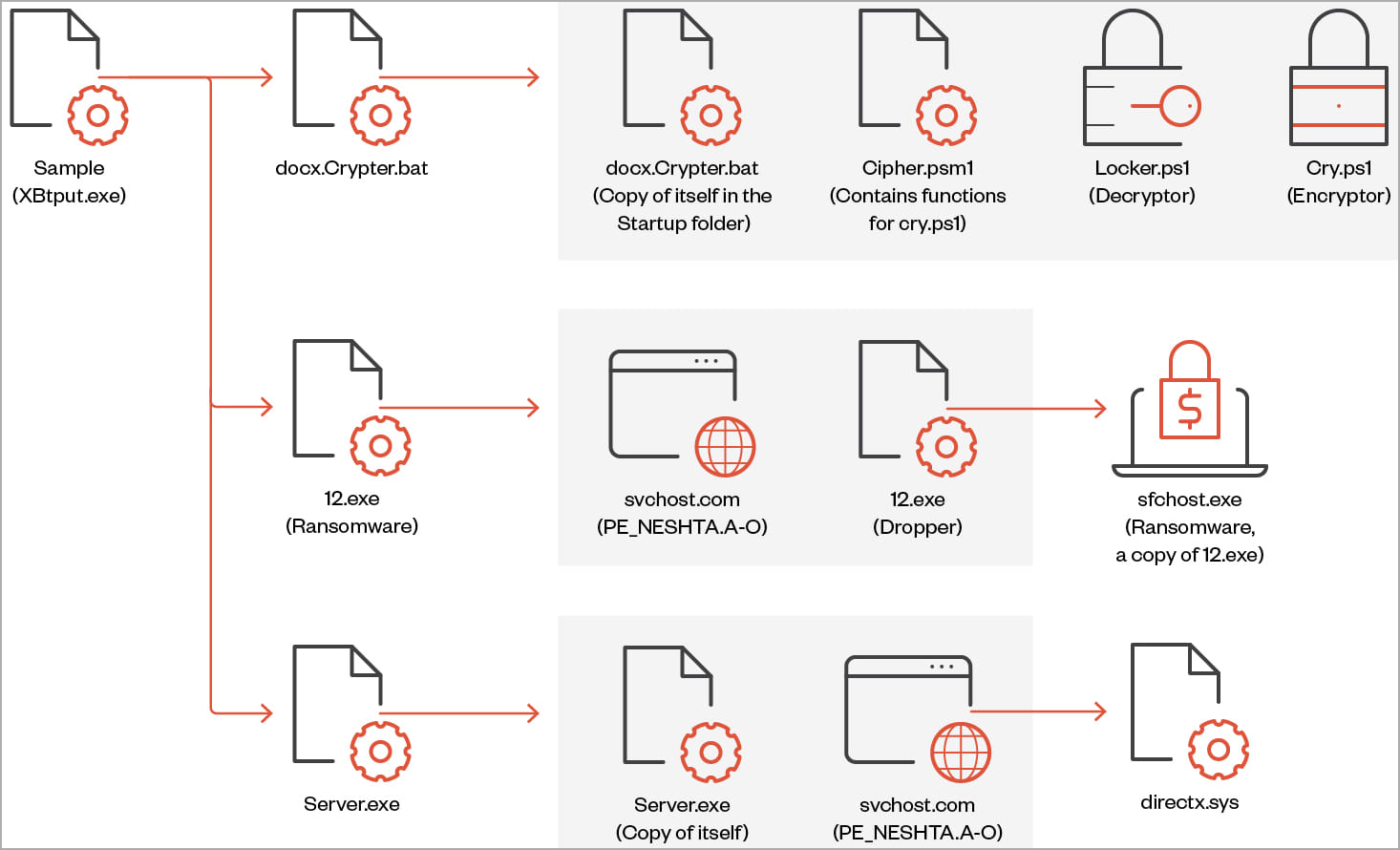

A Trend Micro által felfedezett harmadik variáns egy “Neshta” néven azonosított fájlfertőzőt tartalmaz, amely rosszindulatú kódot illeszt a behatolt rendszer futtatható fájljaiba.

Bár ennek pontos célja nem tisztázott, a Trend Micro elemzői úgy vélik, hogy a szignatúra-alapú mechanizmusokra támaszkodó észlelés kijátszása lehet a cél.

Figyelemre méltó, hogy ez a változat a másik kettőtől eltérő váltságdíjbekérőt és háttérképet használ, mégis ugyanahhoz a fenyegető szereplőhöz köthető.

A harmadik variáns fertőzési rutinja (Trend Micro)

Következtetés

A Trend Micro megjegyzi, hogy a Big Head nem egy kifinomult zsarolóvírus-törzs, a titkosítási módszerei meglehetősen standardok, és a kitérési technikái könnyen felismerhetők.

Mindazonáltal úgy tűnik, hogy a fogyasztókra összpontosít, akiket könnyű trükkökkel (pl. hamis Windows-frissítés) át lehet verni, vagy nehezen értik meg a kiberbiztonsági kockázatok elhárításához szükséges óvintézkedéseket.

A forgalomban lévő több változat arra utal, hogy a Big Head készítői folyamatosan fejlesztik és finomítják a kártevőt, és különböző megközelítéseket kísérleteznek ki, hogy kiderítsék, mi működik a legjobban.

Frissítés 7/10/23 – A KELA kiberinformációs cég további információkat osztott meg a BleepingComputerrel, amelyek szerint a Big Head fő szerzője valószínűleg indonéz származású.

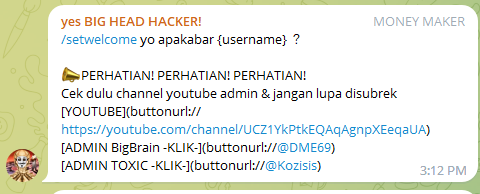

A KELA elemzői felfedeztek egy felhasználót a Telegramban, aki ugyanazokat a neveket és avatarokat használja, mint a Big Head váltságdíjbekérőjében találhatóak, és az “IndoGhostsec” oldalon közzétett bejegyzésekben “zsarolóprogram-szakértőnek” adja ki magát.

Big Head szerzője a Telegramban (KELA)

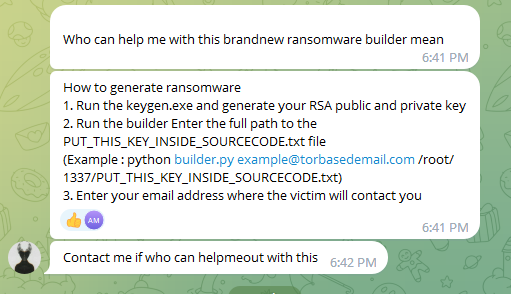

A felhasználó 2022 júniusában a csoport nevét “BIG HEAD HACKER!”-ről “BLACKHAT HACKER INDONESIA”-ra változtatta. 2023 márciusában pedig más tagok segítségét kezdte el kérni egy zsarolóvírus-készítő és más vonatkozó eszközök létrehozásához.

Fenyegetés színész posztja Telegram (KELA)

Vélemény, hozzászólás?