A modern technológiát nem biztonságos funkciók, biztonsági rések és általános hiányosságok sújtják. Például a flash meghajtók hordozhatnak billentyûrögzítõket, a böngészõk nyitott hátsó ajtókkal rendelkezhetnek, a Windows folyamatosan frissíti a biztonsági javításokat, és a biztonsági incidensek állandó hírt jelentenek.

Az Univerzális Plug and Play (UPnP) az egyik technológiai előrelépés, amelynek szintén megvannak a maga hátrányai. Ez egy kényelmi technológia, de ez a kényelem több okból is sebezhetővé teheti a rendszert.

Mi az az univerzális Plug & Play?

Technikai értelemben az UPnP egy hálózati protokoll (vagy valójában hálózati protokollok halmaza). Ezek a protokollok egy konkrét kommunikációs módszert vázolnak fel, amellyel mindenféle eszköz azonnal kommunikálhat egymással a hálózaton. Az eszközök többnyire arra használják, hogy más eszközöket fedezzenek fel az adott hálózaton. Mára az UPnP annyira elterjedt, hogy valószínűleg anélkül használtad, hogy észrevetted volna (bár a használata nagyon-nagyon lassan csökken).

Még mindig tanácstalan az UPnP? Gondolj egy nyomtatóra. Az első lépés a nyomtató fizikai csatlakoztatása a hálózathoz (bár manapság ez Wi-Fi-n keresztül is megtehető). Korábban manuálisan kellett megkeresnie és beállítania, hogy más hálózati eszközök is megtalálják a nyomtatót. Manapság azonban az UPnP-nek köszönhetően ez automatikusan megtörténik, és még a vezetékes nyomtatót vezeték nélküli nyomtatóvá alakíthatja át.

A csatlakozást követően a hálózaton lévő eszközök továbbra is kommunikálhatnak egymással adatok küldésével és fogadásával. A számítógépek utasíthatják a nyomtatókat, hogy nyomtassák ki a dokumentumokat, a médiaközpontok hangadatokat továbbítanak, a mobileszközök csatlakoztathatják magukat a számítógépekhez, és így tovább. A lehetőségek végtelenek.

Innen ered a „plug and play” kifejezés. Csatlakoztatja az eszközt, és azonnal elkezdheti a játékot (vagyis használni), anélkül, hogy beállítási és konfigurációs rémálmokba merülne, így ez az egyik legkényelmesebb hálózati technológia ma. Egy dolog, amit meg kell jegyezni, hogy az UPnP-t leginkább lakossági hálózatokon használják, szemben az üzleti hálózatokkal, a benne rejlő biztonsági problémák miatt.

Az UPnP biztonsági kockázatot jelent?

Az UPnP-t több mint egy évtizede támadják biztonsági réseivel kapcsolatban. Az FBI és a belbiztonsági minisztérium is azt javasolta a felhasználóknak, hogy tiltsák le az UPnP-beállításaikat, hogy minimálisra csökkentsék a sérülés vagy a kitettség kockázatát. Az “UPnP sebezhetőség” kifejezésre történő felületes internetes keresés rengeteg találatot ad, amelyek illusztrálják az UPnP veszélyeit.

És mielőtt azt gondolná, hogy ezek az UPnP hibák csak a régi hardvert érintik, gondolja át újra.

Noha a 2008-as indulás óta számos UPnP sebezhetőséget fedeztek fel, az utolsó nagyobb UPnP sebezhetőséget 2020-ban fedezték fel. A CallStranger UPnP biztonsági rése gyakorlatilag lehetővé tette a támadók számára, hogy megkerüljék a biztonsági korlátozásokat, ami potenciálisan lehetővé tette az adatlopást. Aztán 2022 elején az Akami biztonsági cég frissítette az UPnProxy jelentését (az UPnProxy sebezhetőségét először 2018-ban fedezték fel) az Eternal Silence UPnP sebezhetőségével kapcsolatos információkkal, ami világszerte több millió routert tárt fel.

Miért jelent biztonsági kockázatot az UPnP?

Tehát pontosan mi a probléma az UPnP-vel? Miért vezet az UPnP biztonsági problémákhoz?

Nos, mivel az UPnP automatikusan megnyitja a portokat és engedélyezi a porttovábbítási kapcsolatokat, feltételezi, hogy minden csatlakozó eszköz megbízható. Nem kell egy biztonsági szakértő ahhoz, hogy felismerje, hogyan válhat ez jelentős kockázattá. Tehát bár a legtöbb router blokkolja a rosszindulatú kapcsolatokat, egy rosszul konfigurált UPnP-képes router áthaladhat egy ellenséges bejövő kapcsolaton, hozzáférést biztosítva a hálózathoz.

De ez csak az egyik módja annak, hogy az UPnP biztonsági probléma. Egy másik veszély az, hogy a rosszindulatú programok könnyen kihasználhatják az UPnP-t, hogy áthaladjanak a hálózaton, miután megfertőzték az eszközt. A fertőzött eszközhöz UPnP használatával csatlakoztatott egyéb eszközök ugyanazt a problémát tapasztalják, mint egy rosszul konfigurált router; minden eszköz és kapcsolat legitim, ezért megbízható.

Az UPnP a legnagyobb DDoS-támadásokban is szerepelt. Például a hatalmas Mirai botnet kitett tárgyak internete eszközeit használta (amelyek közül sok UPnP-t használ az egyszerű konfiguráláshoz), hogy felerősítse támadási erejét, a botnet segítségével a webhelyek offline állapotba kerülésére. Ebben egy másik UPnP-problémához érkezünk: sok IoT-eszköz konfigurálása az UPnP-től függ, de nem frissíthető, vagy a konfigurációjuk nem módosítható az UPnP eltávolításához vagy letiltásához. Máshol megfelelő konfiguráció nélkül az UPnP-függő IoT-eszközök továbbra is problémát jelentenek.

Az UPnP kikapcsolása

Az UPnP sebezhetősége általában két fő problémára vezethető vissza:

- Programozási hibák: A tényleges UPnP kód figyelmen kívül hagyását kihasználják, lehetővé téve számukra, hogy káros kódot hajtsanak végre befecskendezéssel.

- Nem szándékos expozíció: Míg az UPnP célja, hogy a hálózaton lévő eszközöket könnyen felfedezhesse a hálózat többi eszköze, sajnos néhány UPnP vezérlő interfész kikerülhet a nyilvános internetre, lehetővé téve a rosszindulatú felhasználók számára, hogy megtalálják a privát eszközöket, és hozzáférjenek azokhoz.

Tekintettel mindkét probléma nagyságrendjére, megértheti, hogy a legtöbb UPnP-tanács miért a funkció kikapcsolására irányul. Azonban olyan sok eszköz használja az UPnP-t és a gyártókat minden eszköztípushoz, hogy nem tudtuk kitérni az összes letiltási utasításra. A legjobb megoldás az eszköz internetes keresése, beleértve az „UPnP letiltása” kifejezést a keresési lekérdezésben.

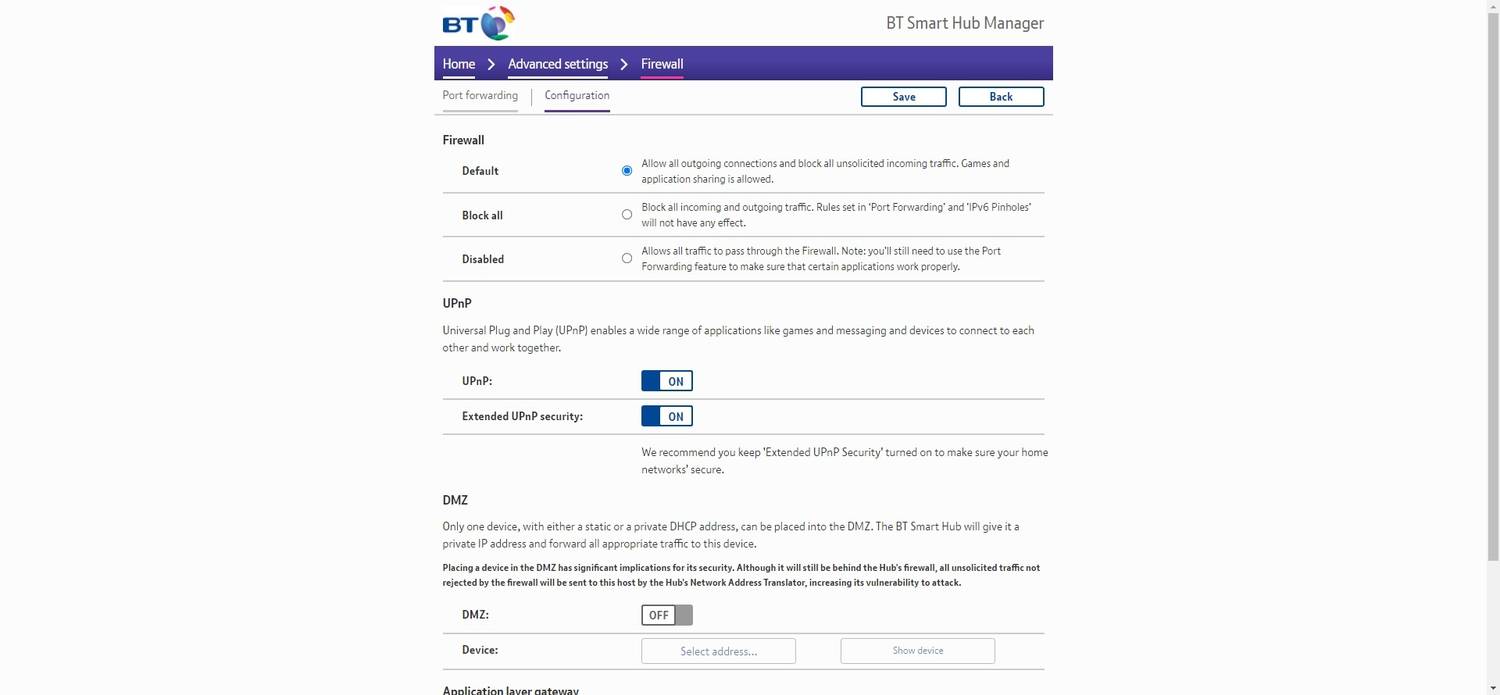

Az UPnP routeren való letiltásához általában be kell írnia az router IP-címét a böngésző címsorába, majd be kell jelentkeznie az router konfigurációs beállításaiba. Miután megszerezte a hozzáférést, általában egy speciális beállításokat vagy konfigurációs menüt keres. Az UPnP-beállításokat gyakran az routerport-továbbítási beállításaihoz sorolják, így ez egy jó hely a keresés megkezdéséhez.

Azonban nem kell rohanni és kikapcsolni. A megfelelően konfigurált, naprakész és rendszeres firmware-frissítéseket kapó routernek nem lehet problémája az UPnP-vel. Az expozíció kiszámítása a probléma egy másik része.

Le kell tiltania az UPnP-t?

Ami a biztonsági hibákat illeti, az UPnP az egyik legkönnyebben kezelhető. Legalábbis nagyrészt. A legtöbb eszközön az UPnP kikapcsolása szó szerint egy gombnyomás. Azonban, amint láthatta, egyes eszközök nem rendelkeznek ezzel a funkcióval, ami leggyakrabban az IoT-eszközöket érinti.

Nos, ez nem azt jelenti, hogy ne használd a dolgok internetét és az okoseszközöket. Éppen ellenkezőleg, kiválóan működnek, és annyi funkciójuk van, hogy nem csoda, ha a legtöbben otthonukban alkalmazzák őket. Csak győződjön meg róla, hogy megfelelően konfigurálja a hálózat többi részét, hogy megvédje őket, és szánjon néhány percet az UPnP letiltására a többi csatlakoztatott eszközön.

Vélemény, hozzászólás?